Request description

Demande d’aide et de support suite à une maintenance non planifiée sur nos environnements GCP.

Depuis quelques semaines, une maintenance dont nous ignorons la portée (toutes nos équipes DevOps sont sur le front) a mis en défaut la fonctionnalité “repository git” de toutes nos instances déployées sur GCP/GKE (migration en cours, uniquement du DEV actuellement). Il est désormais impossible d’initialiser les repository git depuis les instance Simplicité avec l’erreur suivante :

2023-12-14 20:59:07,798|SIMPLICITE|WARN||http://p01-74196-api-6546f87f6d-gvrsj:8080||WARN|a068181|com.simplicite.util.ModuleDB|applyConfiguration||Evénement: Warning: unable to pull from remote origin

com.simplicite.util.exceptions.GitException: https://gitlabee.dt.renault.com/IRN-74196/simplicite/modules/renaultlogger.git: git-upload-pack not permitted on 'https://gitlabee.dt.renault.com/IRN-74196/simplicite/modules/renaultlogger.git/'

at com.simplicite.util.tools.GitTool.pull(GitTool.java:724)

at com.simplicite.util.ModuleDB.applyConfiguration(ModuleDB.java:835)

at com.simplicite.objects.System.Module.postSave(Module.java:249)

...

Caused by: org.eclipse.jgit.api.errors.TransportException: https://gitlabee.dt.renault.com/IRN-74196/simplicite/modules/renaultlogger.git: git-upload-pack not permitted on 'https://gitlabee.dt.renault.com/IRN-74196/simplicite/modules/renaultlogger.git/'

at org.eclipse.jgit.api.FetchCommand.call(FetchCommand.java:224)

at org.eclipse.jgit.api.PullCommand.call(PullCommand.java:266)

at com.simplicite.util.tools.GitTool.pull(GitTool.java:718)

... 45 more

Caused by: org.eclipse.jgit.errors.TransportException: https://gitlabee.dt.renault.com/IRN-74196/simplicite/modules/renaultlogger.git: git-upload-pack not permitted on 'https://gitlabee.dt.renault.com/IRN-74196/simplicite/modules/renaultlogger.git/'

at org.eclipse.jgit.transport.TransportHttp.connect(TransportHttp.java:692)

at org.eclipse.jgit.transport.TransportHttp.openFetch(TransportHttp.java:465)

at org.eclipse.jgit.transport.FetchProcess.executeImp(FetchProcess.java:141)

at org.eclipse.jgit.transport.FetchProcess.execute(FetchProcess.java:93)

at org.eclipse.jgit.transport.Transport.fetch(Transport.java:1317)

at org.eclipse.jgit.api.FetchCommand.call(FetchCommand.java:213)

... 47 more

2023-12-14 20:59:06,039|SIMPLICITE|INFO||http://p01-74196-api-6546f87f6d-gvrsj:8080||INFO|a068181|com.simplicite.util.ModuleDB|applyConfiguration||Evénement: Git remote origin added (URI: https://gitlabee.dt.renault.com/IRN-74196/simplicite/modules/renaultlogger.git)

2023-12-14 20:59:00,566|SIMPLICITE|INFO||http://p01-74196-api-6546f87f6d-gvrsj:80

Il me semble bien que Simplicité n’est pas en cause car les autres environnements déployés (DockerSwarm, AWS/ECS) fonctionnent normalement avec cette fonctionnalité.

Je cherche néanmoins à comprendre ce qui pourrait induire ce comportement dans le contexte particulier GCP/GKE. Une cause possible qui a été identifiée concerne le fait que les IP qui se connectent au repository git central (gitlabee.de.renault.com) doivent désormais être identifiées dans une liste blanche.

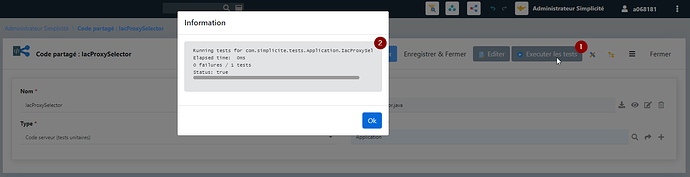

J’ai demandé l’ouverture d’un proxy identifié dans la liste pour pouvoir réactiver la fonction mais il semble que ça ne suffise pas. La configuration du proxy dans l’image est réalisée dans le Dockerfile via un RUN git config --global http.proxy http://identified.proxy.in.whitelist:port.

Est-ce qu’une reconfiguration du backend gitlabee peut être à l’origine du problème ? Si oui, pourquoi le problème ne se pose que depuis le contexte GCP/GKE ? Est-il possible que l’activation du proxy via la git config ne soit pas prise en compte et qu’il faille intervenir dans le code intégrant jgit (GitTool) ?