Dans les logs Simplicité je ne vois pas de stacktrace

2023-07-07 09:53:34,845|SIMPLICITE|WARN||http://simplicite-dev-744945966c-bjwnj:8080||WARN|system|com.simplicite.webapp.servlets.ui.DefaultServlet|service||Event: /events is not requested with websocket protocol. The request is ignored.

2023-07-07 09:53:33,733|SIMPLICITE|INFO||http://simplicite-dev-744945966c-bjwnj:8080||ICORED0001|designer|com.simplicite.util.Grant|init||Info: designer connected, session ID: 335EB37E2F3812E0ADBF632ECF759FA1, timeout: 30 min , user agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36, from: 10.252.251.5

2023-07-07 09:53:33,553|SIMPLICITE|INFO||http://simplicite-dev-744945966c-bjwnj:8080||INFO|system|com.simplicite.util.GrantHooks|login||Event: designer

2023-07-07 09:53:33,553|SIMPLICITE|INFO||http://simplicite-dev-744945966c-bjwnj:8080||INFO|system|com.simplicite.util.GrantHooks|parseAuth||Event: Session info: {"method":1,"provider":"simplicite","groups":[],"attributes":{"state":"SJTYWzShP2iEIOVN0nZjvfV1EDPi6rDpUrkU5RcsoogQARNveX9VDo50Lmsy7r2l"},"login":"designer","token":"oqAG6Xm7sP9MVhPW11FO4cZGKBfpi8xWoEbdktM9cWN79Df2Sz"}

2023-07-07 09:52:00,919|SIMPLICITE|WARN||http://simplicite-dev-744945966c-bjwnj:8080||WARN|system|com.simplicite.webapp.servlets.ui.DefaultServlet|service||Event: /events is not requested with websocket protocol. The request is ignored.

2023-07-07 09:51:59,804|SIMPLICITE|INFO||http://simplicite-dev-744945966c-bjwnj:8080||ICORED0001|designer|com.simplicite.util.Grant|init||Info: designer connected, session ID: 81676FA73E9BDEC24AC88DAF4EACB422, timeout: 30 min , user agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36, from: 10.252.251.5

2023-07-07 09:51:59,648|SIMPLICITE|INFO||http://simplicite-dev-744945966c-bjwnj:8080||INFO|system|com.simplicite.util.GrantHooks|login||Event: designer

2023-07-07 09:51:59,648|SIMPLICITE|INFO||http://simplicite-dev-744945966c-bjwnj:8080||INFO|system|com.simplicite.util.GrantHooks|parseAuth||Event: Session info: {"method":1,"provider":"simplicite","groups":[],"attributes":{"state":"ZsLKTB4T7KQSUYBYyxcBS1eoRM50dV317r0bgNmo0ie3lJja2LWO0a7Zg8hOWila"},"login":"designer","token":"I8uZVBx8Q28PoDKFXjhwRCM6W5MkM9ABpgCbhWZGCAlo1vWkvH"}

2023-07-07 09:51:23,741|SIMPLICITE|INFO||http://simplicite-dev-744945966c-bjwnj:8080||INFO|system|com.simplicite.util.engine.CoreCleaner|cleaner||Event: GC: DynamicClassLoader@2919976e has been removed from memory.

Dans le catalina.log non plus

07-Jul-2023 09:50:47.913 INFO [main] org.apache.catalina.core.AprLifecycleListener.lifecycleEvent The Apache Tomcat Native library which allows using OpenSSL was not found on the java.library.path: [/usr/java/packages/lib:/usr/lib64:/lib64:/lib:/usr/lib]

07-Jul-2023 09:50:48.473 INFO [main] org.apache.coyote.http11.AbstractHttp11Protocol.configureUpgradeProtocol The ["http-nio-8080"] connector has been configured to support HTTP upgrade to [h2c]

07-Jul-2023 09:50:48.473 INFO [main] org.apache.coyote.AbstractProtocol.init Initializing ProtocolHandler ["http-nio-8080"]

07-Jul-2023 09:50:48.493 INFO [main] org.apache.coyote.http11.AbstractHttp11Protocol.configureUpgradeProtocol The ["http-nio-8443"] connector has been configured to support HTTP upgrade to [h2c]

07-Jul-2023 09:50:48.493 INFO [main] org.apache.coyote.AbstractProtocol.init Initializing ProtocolHandler ["http-nio-8443"]

07-Jul-2023 09:50:48.495 INFO [main] org.apache.coyote.AbstractProtocol.init Initializing ProtocolHandler ["ajp-nio-0.0.0.0-8009"]

07-Jul-2023 09:50:48.513 INFO [main] org.apache.coyote.http11.AbstractHttp11Protocol.configureUpgradeProtocol The ["https-jsse-nio-8444"] connector has been configured to support negotiation to [h2] via ALPN

07-Jul-2023 09:50:48.513 INFO [main] org.apache.coyote.AbstractProtocol.init Initializing ProtocolHandler ["https-jsse-nio-8444"]

07-Jul-2023 09:50:48.827 INFO [main] org.apache.tomcat.util.net.AbstractEndpoint.logCertificate Connector [https-jsse-nio-8444], TLS virtual host [_default_], certificate type [UNDEFINED] configured from [conf/server.jks] using alias [tomcat] and with trust store [null]

07-Jul-2023 09:50:48.829 INFO [main] org.apache.catalina.startup.Catalina.load Server initialization in [1187] milliseconds

07-Jul-2023 09:50:48.866 INFO [main] org.apache.catalina.core.StandardService.startInternal Starting service [Catalina]

07-Jul-2023 09:50:48.866 INFO [main] org.apache.catalina.core.StandardEngine.startInternal Starting Servlet engine: [Apache Tomcat/9.0.76]

07-Jul-2023 09:50:48.873 INFO [main] org.apache.catalina.startup.HostConfig.deployDirectory Deploying web application directory [/usr/local/tomcat/webapps/ROOT]

07-Jul-2023 09:51:10.718 INFO [main] org.apache.catalina.startup.HostConfig.deployDirectory Deployment of web application directory [/usr/local/tomcat/webapps/ROOT] has finished in [21,842] ms

07-Jul-2023 09:51:10.724 INFO [main] org.apache.coyote.AbstractProtocol.start Starting ProtocolHandler ["http-nio-8080"]

07-Jul-2023 09:51:10.747 INFO [main] org.apache.coyote.AbstractProtocol.start Starting ProtocolHandler ["http-nio-8443"]

07-Jul-2023 09:51:10.795 INFO [main] org.apache.coyote.AbstractProtocol.start Starting ProtocolHandler ["ajp-nio-0.0.0.0-8009"]

07-Jul-2023 09:51:10.815 INFO [main] org.apache.coyote.AbstractProtocol.start Starting ProtocolHandler ["https-jsse-nio-8444"]

07-Jul-2023 09:51:10.868 INFO [main] org.apache.catalina.startup.Catalina.start Server startup in [22038] milliseconds

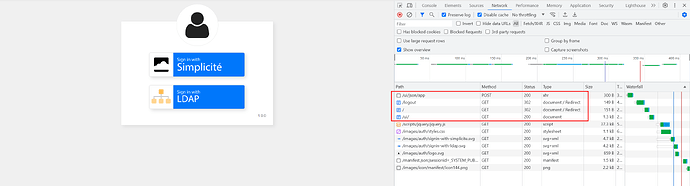

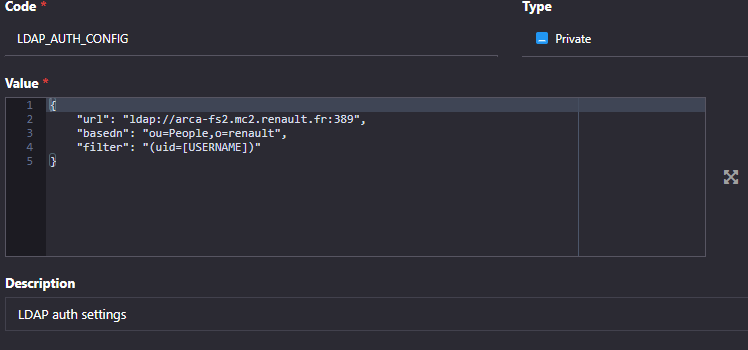

Je vais tester l’accès au LDAP depuis le serveur mais je ne pense pas que le problème vienne de là car après un F5, on accède correctement à la page et le LDAP fonctionne.